Es gibt viele Tastaturen für Computer.

Alle mögliche Formen und Ausprägungen, verschiedene Taster und Schalter.

Aber nur die IBM Model M ist die beste je gebaute Tastatur.

Am Ende dienen zwar alle nur der Texteingabe, aber bis dahin gibt es große Unterschiede.

Rubberdome-Tastaturen mit Gummimembranen, Knackfrosch-Schalter, Folienmembranen und vieles mehr.

Bei Vielschreibern sehr beliebt sind mechanische Tastaturen die hauptsächlich auf Mikroschaltern von Cherry basieren. Auch bei diesen Mikroschaltern gibt es viele verschiedene Ausführungen, leise Tasten für Großraumbüros (wobei dort häufig billige Rubberdome-Tastaturen im Einsatz sind), schnelle Schalter für Spieler oder meine Lieblings-Schalter Cherry MX BLAU (je nach mechanischen Eigenschaften haben die Schalter unterschiedliche Farbcodes). Mittlerweile gibt es auch chinesische Nachbauten der Cherry MX-Schalter.

Ich habe davon ein paar Tastaturen getestet. Das Schreibgefühl kommt recht nah an die Cherry MX-Schalter heran, aber von 3 Tastaturen mit China-Schaltern hat keine länger als 6 Monate gehalten. Danach fingen die Teile an zu prellen. Zeichen wurden mehrfach ausgegeben oder auch gar nicht. Sehr nervig.

Ich sitze täglich ca. 10-14 Stunden am Computer, 5-6 Tage die Woche. Da kommt einiges an Schreibarbeit zusammen.

Mechanische Mikroschalter haben den Vorteil langer Haltbarkeit und erlauben eine deutlich präzisere Eingabe als Membran-Tastaturen. Wobei durch die Entwicklung neuer Materialien dieser Vorteil immer kleiner wird, gleichzeitig werden oft auch Billig-Schalter verbaut die kaum noch die ursprüngliche Qualität erreichen.

Aber keine dieser Tastaturen kommt an der Eingabequalität gemessen auch nur annähernd an eine IBM Tastatur mit Springfedermechanik heran (Buckling Spring).

Die IBM Model M Tastatur war eine sehr beliebte Bürotastatur,

fast unkaputtbar. Mit einem extrem geniales Schreibgefühl, nur leider auch ziemlich laut.

Für Großraumbüros daher eher weniger geeignet.

Meiner Meinung nach ist die IBM Model M Tastatur die beste je gebaute Tastatur überhaupt (andere bevorzugen das Model F, da gefällt mir aber das Layout nicht). Für andere Einsatzzwecke sind teilweise andere Tastaturen besser geeignet, ich konzentriere mich alleine auf die Arbeit im Büro (Texten, Programmieren, Dateneingabe).

Der größte Nachteil der IBM Model M Tastatur: sie wird nicht mehr produziert 8-(

Vermutlich war es die aufwändige Herstellung des 2,5kg-Kolosses die irgendwann dazu geführt hat, dass die Tastaturen eingestellt wurden. In einer Zeit in der nur noch BILLIG zählt, ist so ein feinmechanisches Wunderwerk nicht mehr zeitgemäß.

Die Firma Unicomp produziert immer noch Tastaturen mit Springfedermechanik und das Tastengefühl kommt auch nah an ein Model-M heran. Das Gesamtprodukt ist aber nur ein Abklatsch einer echten IBM-Tastatur Model M:

Ein billiges Plastikgehäuse und nicht wirklich sauber entgratet, insgesamt ein deutlich kleineres Gehäuse und auch das Tastenfeld ist kleiner.

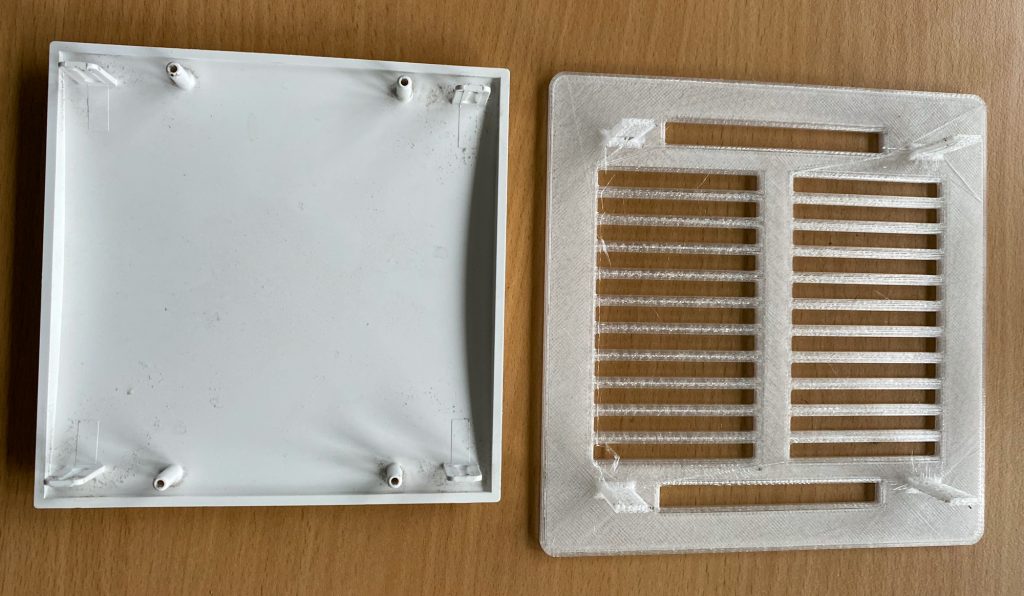

Die Unicomp-Tastatur wiegt gerade mal die Hälfte einer Original IBM Model M. Im Bild der direkte Vergleich: vorne die IBM-Tastatur Model M (beige), dahinter die Unicomp-Version (schwarz).

Mein erster eigener PC war 1986 der Amstrad/Schneider PC1512 mit einem Diskettenlaufwerk und einer (nachträglich eingebauten gigantischen 20MB Festplatte (kein Schreibfehler – wirklich nur 20 Megabyte).

Auch wenn es einer der ersten PCs war die man sich als Privatperson leisten konnte(ich war damals noch Schüler), das Gerät war schrecklich, vor allem die Tastatur. Allerdings wollte ich richtig damit arbeiten und nicht spielen. Also schieden Geräte wie C64 oder die tolle Texas Instruments Ti-99/4a aus, es musste ein PC sein.

Und schon damals da ging dann die Suche nach der ultimativen Tastatur los.

Es müssen Hunderte Tastaturen gewesen sein die ich seither in den Fingern hatte, teilweise eigene, die meisten verkauft, denn zusammen mit meinem Onkel entstand damals eine eigene Firma:

Drexel & Ottmann Computerhandel.

Kurz nach dem Schneider PC1512 stieg ich auf einen NoName 80286-PC um, danach diverse 80386, 80486, Pentium. Bis i5/i7 und Ryzen war fast alles dabei.

Auch bei den Tastaturen gab es immer wieder Veränderungen. NoName-Tastaturen mit Gummitasten wechselten ab mit verschiedenen Cherry G80/G81/G83, teilweise mit programierbaren Sondertasten (Makrofunktion).

Es ging (und geht) aber nichts über eine Original IBM Model M

Das Schreiben auf einer Springfeder-Tastatur ist einmalig:

Beim Drucken einer Taste geht diese zuerst leicht nach unten, dann steigt irgendwann der Widerstand leicht an, kurz bevor mit einem lauten Klack die Feder auslöst, ein Signal an den PC übertragen wird und die Taste wieder nach oben gedrückt wird. Keine andere Tastatur schafft dieses Schreibgefühl.

Allerdings hat das System auch einen Nachteil: es ist irre laut (stört mich nicht) und die Tastatur ist für moderne Spiele kaum geeignet da maximal 3 Tastendrücke gleichzeitig ausgewertet werden können.

Das war früher aber kein Problem und nur zum Schreiben ist das auch heute keine Einschränkung.

Meine Expertise in Sachen Tastatur besteht in der eigenen Anwendung:

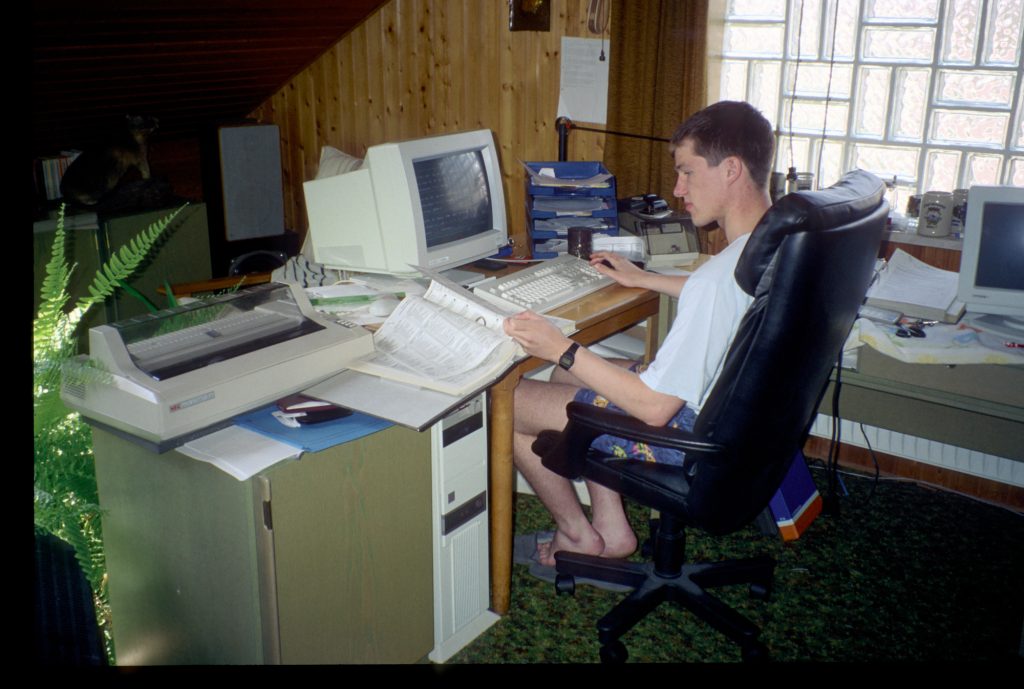

Für das Ingenieurbüro meines Onkels habe ich als Nebenjob Umfragen in den PC eingetippt, also so Kundenbefragungen bei denen Leute im Handel nach ihrer Meinung befragt wurden. Damals konnte so etwas noch nicht direkt digitalisiert werden und musste von Hand in den Computer eingetippt werden.

Ich erinnere mich noch an die Sommerferien 1986, da standen in meinem Zimmer 8 laufende Meter Leitz-Ordner (Louis Leitz war übrigens Ingersheimer! :-)).

Beim Eintippen habe ich damals eine derart hohe Geschwindigkeit erreicht, dass regelmäßig die Tastaturpuffer übergelaufen sind, das heißt, ich konnte schneller tippen, als der Computer die Daten verarbeiten konnte. Und das lag nicht an langsamer Software, für die Datenerfassung wurde nur EDIT oder Wordperfect verwendet.

(Das Bild ist uralt, aber trotzdem schon etwas neuer, mit 80286-PC, Cherry-Tastatur und Eizo-Monitor)

Damals habe ich auch Akkordeon gespielt, bis in die Kunststufe hat es gereicht. Vermutlich lag das am täglichen Training an den Tastaturen.

Erst der 486er war schnell genug um meine Eingaben zu verarbeiten.

Und wenn ich mal nicht Fragebögen abgetippt habe, dann habe ich programmiert oder an Mailboxen mitgewirkt (zuerst als User an der SMS Ludwigsburg, später mit der eigenen 42er-Box Ludwigsburg).

Das hat natürlich einige Ansprüche an die Tastatur gestellt.

Leider hatte ich damals noch nicht das Bewusstsein dafür, dass es diese eine Tastatur einmal nicht mehr geben könnte. Und dann war sie irgendwann weg und auch nicht mehr im Handel zu finden.

Andere Tastaturen, wie z.B. die beliebten Cherry-Keyboards waren natürlich auch nicht schlecht, daher wurde mir das auch erst mit der Zeit bewußt, dass mir irgendwie die richtige Tastatur abhandengekommen war.

Von einem Freund bekam ich Jahre später eine gebrauchte Model-M Tastatur die in seiner Firma entsorgt worden war. Es war die letzte, alle anderen wären angeblich in den Container gewandert. Angeblich waren das über 50 Stück. Was für ein Verlust.

Ich habe die Tastatur gereinigt und ungefähr 10 Jahre damit gearbeitet, bei 10-14 Stunden täglich 5-6 Tage die Woche gingen da einige Tasten-Anschläge drüber. In 2018 fing die Tastatur aber irgendwann an zu spinnen. Offensichtlich war das Gerät mit Baujahr 1986 am Ende.

Aber welche andere Tastatur konnte schon über 30 Jahre Einsatz durchhalten?

Mit DIN-Anschluss, später mit DIN-PS2-Adapter.

Nach der IBM-Tastatur begann die Suche nach der IBM-Tastatur.

Ich habe viele mechanischen Tastaturen ausprobiert: Titanwolf, Corsair K70 Lux, Corsair Strafe (wer denkt sich so einen Namen aus?), Logitech K120, Fujitsu KB910, Techsolo, Logitech MK710 und viele andere mehr. Auch ein paar namenlose Billigtastaturen waren dabei. Microsoft-Tastaturen mit und ohne Kabel. Eine gekrümmte ergonomische Tastatur hat hier keine Woche überstanden.

Neben Rubberdome-Tastaturen habe ich auch alle möglichen mechanischen Keyboards mit Schaltertasten getestet. Am liebsten Cherry-Switches, hauptsächlich aber Cherry RED und vor allem Cherry Blue.

Tastaturen mit Cherry-Schaltern sind etwas sehr Feines. Damit kann man wunderbar arbeiten.

Aber leider kam keine auch nur annährend an die IBM Model M heran.

Bei eBay gibt es die Tastaturen gebraucht für richtig viel Geld. Aber wer weiß, was die angebotenen Geräte schon alles erlebt haben. Das wollte ich dann doch nicht ausprobieren.

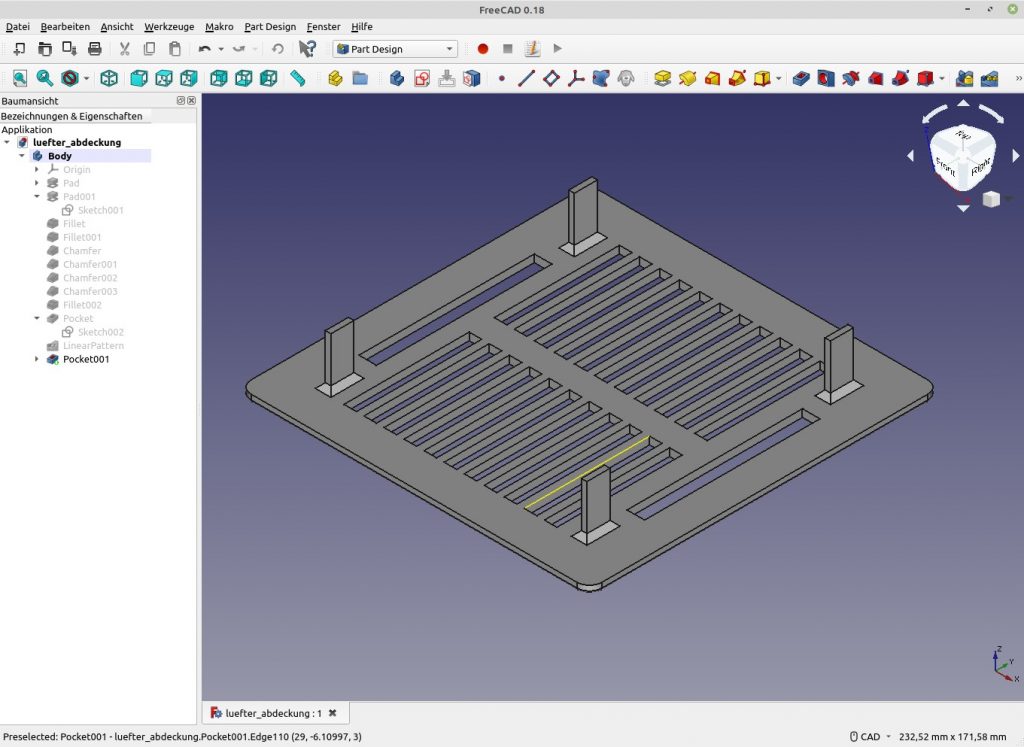

Dann habe ich mir Ende 2018 eine Unicomp-Tastatur gekauft.

Angeblich werden diese Tastaturen noch mit den Original Maschinen von damals gefertigt.

Die Tippgefühl ist auch großartig, aber eben keine Original IBM.

Da die Tastenkappen bei den Unicomp-Geräten nur aus einem Stück bestehen und nicht doppelt ausgeführt sind, ist das Tastengewicht spürbar kleiner. Das Tastaturlayout ist minimal enger, das Tastenfeld dadurch ca. 2cm schmäler als bei der Original-IBM-Tastatur. Und das Gehäuse ist aus sehr billig wirkendem Spritzguss gefertigt. Vorne gibt es eine hässliche Unterbrechung im Material, der Kunststoff ist kaum entgratet. Zum Schreiben ist das Gerät Top, aber die Verarbeitung ist nicht wirklich toll. Und das Ding steht ja den ganzen Tag direkt vor einem.

Ein weiterer Nachteil der einteiligen Tastenkappen:

Bei der Original IBM Model M Tastatur konnte man die Tastenkappen abnehmen und in der Spülmaschine reinigen. Das geht bei den Unicomp-Modellen nicht.

Das Tastgefühl gefiel mir etwas besser als bei der Cherry MX-Blue. Es war in der Tat eine Springfedermechanik, angeblich Original. Aber doch irgendwie anders. Und das Billig-Design ist einfach nur hässlich.

Man bekommt damit zwar eine Buckling Spring Tastatur, aber eben keine Model M. Es ist einfach ein Replica.

Das Unicomp-Teil war leider nicht das Ende meiner Suche.

Meine Traum-Tastatur wäre eine original IBM Model M-Tastatur mit einem Gehäuse aus gebürsteten Aluminium. Aber so etwas gab es nie und wird es wohl auch nie geben.

Wie Füller gegen Kugelschreiber.

Ja klar, man kann mit einem Kugelschreiber schreiben und glücklich werden. Aber so richtig Spass macht das Schreiben doch erst mit einem Füller. Nur wer das versteht kann vermutlich auch nachvollziehen, was an der IBM Model M so besonders ist.

Fastfood macht auch Satt, aber Gourmet-Qualität ist einfach besser.

Und genau so ist es auch bei den Tastaturen.

Zur Eingabe reicht ein Brett mit Tasten drauf, aber es geht trotzdem nichts über eine IBM Model M Tastatur.

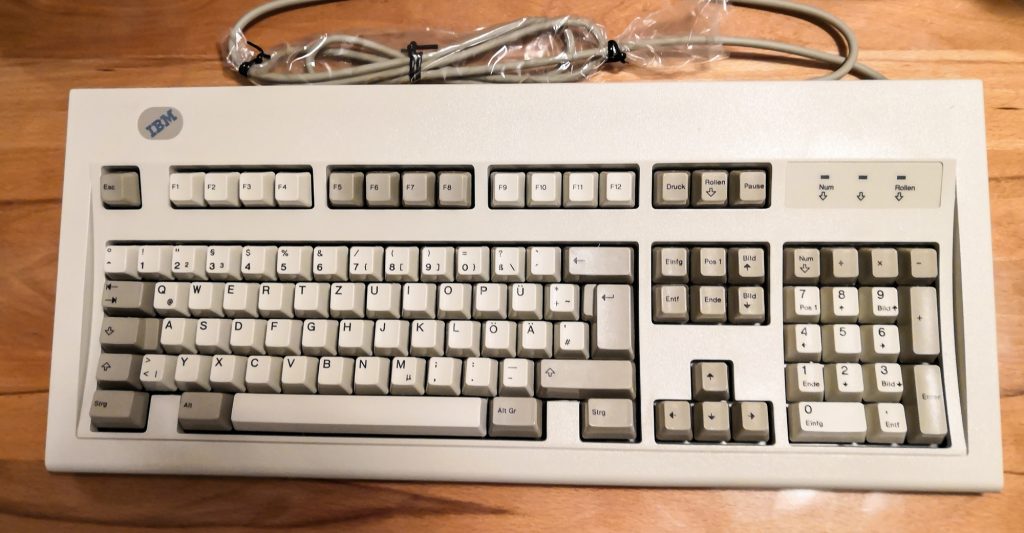

2019 – 20 Jahre nachdem die Produktion der Originaltastaturen eingestellt wurde, steht eine neue, unbenutzte IBM Model M Tastatur auf meinem Schreibtisch!

Tja und dann am 27.1.2019 waren wir auf einem runden Geburtstag bei meiner Tante eingeladen. Das Gespräch kam auf die Computerzeit von früher und mein Onkel zeigte mir eine Vitrine, in der er alte Computerteile gesammelt hatte. Als ich spaßeshalber fragte, ob er vielleicht auch noch eine IBM-Tastatur hätte meinte er: „ja klar, da liegt sogar noch eine Originalverpackt im Keller – kannst Du haben“.

Wow, Ostern, Weihnachten oder Beides? Einfach eine Original IBM Model M Tastatur wäre ja schon was Feines, aber dazu noch unbenutzt und Originalverpackt!? Unfassbar.

Baujahr 1996 – und seither im Keller gelagert. Die war nicht nur „wie neu“ sondern wirklich neu.

Einzige Bedingung: ich darf das Ding nicht bei eBay verkaufen.

Sorry Leute, wer jetzt dachte, das Ding gibt es bald im Netz – das war wirklich nie meine Absicht, so einen Schatz gebe ich nicht wieder her.

Seither arbeite ich wieder mit meiner Lieblingstastatur.

Windows-Tasten hat das Ding übrigens auch nicht. So etwas braucht kein Mensch.

Eurozeichen? Gab es damals noch nicht. Aber natürlich funktioniert es trotzdem.

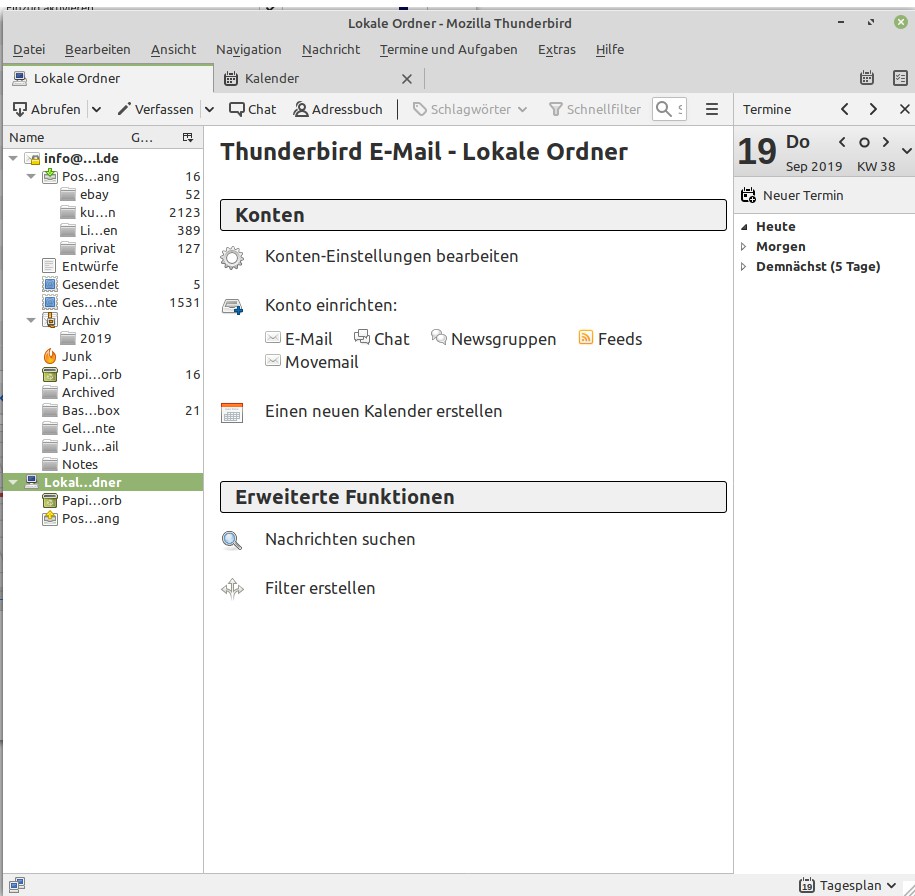

Die Tastatur funktioniert wunderbar über PS/2 an einem AMD Ryzen 5 System unter Linux Mint 19.3

Kleinere Probleme gibt es, wenn man zu lange nicht arbeitet. Wenn der PC in den Stromspar-Modus geht, dann funktionieren anschließend ein paar Tasten nicht mehr: Shift-Rechts, Enter, STRG-Rechts. Seltsamerweise geht es irgendwann wieder, wenn man öfter mal drauf drückt.

Man darf einfach keine Pause machen, wenn man eine IBM Model M Tastatur verwendet.

Es könnte aber auch ein Problem mit dem Board sein, PS/2-Anschlüsse sind auch nicht mehr ganz so modern. Einen bestellten PS/2-USB-Adapter hat die Post verschlampt. Aber es funktioniert ja meistens.

IBM Model M – die beste je gebaute Tastatur.

Jochens virtuelles Computermuseum – viel Spass beim Lesen 🙂

Die perfekte Tastatur – andere Mechas

Leider ist meine „neue IBM-Tastatur mittlerweile komplett defekt. Die Aussetzer zum Start dauern immer länger. Enter und Shift-Rechts sind defekt. Ich vermute, dass es altersbedingte Materialprobleme gibt. Das Teil wird natürlich repariert. Bis dahin probiere ich einfach andere Tastaturen aus. Den Blog-Beitrag zu den mechanischen Tastaturen gibt es hier.

Nachtrag – die IBM Model M gibt es auch 2020 noch NEU – von Unicomp, mit Original-Maschinen und Originalteilen gebaut, nur ohne IBM-Logo. Mein Blog-Beitrag dazu findet sich hier.

Mal was anderes – Cherry-Schalter für zwischendurch.

Es ist ein nebliger Freitag im November 2021. Irgendwie verspüre ich den Wunsch, eine Tastatur mit anderem Design, mit anderem Tippgefühl auszuprobieren.

Auch die Füller wechsel ich immer mal wieder, da ich mich nie entscheiden kann, welcher wirklich der beste ist.

Es liegen ja auch noch einige Tastaturen im Schrank.

Also hole ich eine Hyper-X Tastatur in edlem schwarz eloxierten Alu mit blauen Cherry-Schaltern aus dem Schrank. Die sieht schon schicker aus, als die mausgraue IBM Model-M.

Das Tippgefühl ist allerdings entsetzlich.

Im Vergleich zu den Knackfrosch-Tastaturen vom IT-Discounter sind die Mechas mit Cherry-Switches oder auch die kompatiblen Nachbauten natürlich klasse Eingabegeräte.

Aber wenn man die IBM-Tasten gewohnt ist, dann kann man so etwas nicht mehr akzeptieren.

Diese Aussage ist allerdings total subjektiv – das ist nur meine persönliche Meinung!

Nach und nach hole ich die anderen Tastaturen aus dem Schrank. Cherry blau und rot, Romer und wie sie alle heißen. Ich habe ja bis vor ein paar Jahren noch IT-Service gemacht, da liegen einige sehr gute Keyboards im Schrank. Auch eine exotische IBM Model-M ohne Springfeder ist dabei.

Nachdem ich alle durch habe, weiß ich, warum die im Schrank liegen und warum ich mit meiner IBM Model M tippe. Man vergisst leider zu schnell.

Ich schließe wieder die IBM Model M an und freue mich über das Tippgefühl.

Wie konnte ich nur auf die Idee kommen, etwas anderes auszuprobieren.

Dann schaue ich zu meinem Bastelrechner, der hat eine Microsoft-Tastatur (Wired Keyboard 4000). Das Ding hat mal 10 oder 20 Euro gekostet. Wie konnte ich das nur so betreiben.

DAS Teil ersetze ich jetzt einfach mal – durch die 2. IBM Model M, allerdings die kompatible Version von Unicomp.

Ein bisschen Kultur muss schon sein.

So wie die Engländer ihren 4-Uhr-Tee haben, die Schwaben ihre Kehrwoche, so ist es bei mir die IBM Tastatur Model M (unter anderem).

Manche Menschen haben einen Tick, ich brauche den Klick 🙂

22.11.2022 Eine andere Tastatur – und wieder zurück.

Letzte Woche habe ich mir eine Cherry-Tastatur im Gewand der Corsair K70 auf den Schreibtisch gestellt.

Wunderschönes Design, mit gebürstetem, schwarz eloxiertem Alu-Gehäuse.

Mechanische MX-Blue Schalter.

Die Tasten sind beleuchtet. Ein feines Gerät.

Allerdings ist die Tastatur schmäler, als die IBM Model M.

Zusätzlich sind Windows-Tasten mit ins Layout gequetscht.

Ohne dieses Zeug gibt es heute ja fast keine Tastaturen mehr.

Eine Woche habe ich durchgehalten. Tolle Tastatur – optisch gesehen. Viel moderner, als die IBM Model M

Die Tasten (Cherry MX Blue) fühlen sich auch toll an, aber irgendwie fehlt doch was.

Heute habe ich dann wieder die alte „Buckling Spring“ Tastatur auf den Tisch gestellt.

Das Design ist schon etwas altbacken, so mit Grau in Grau, keine Windows-Tasten und viel wuchtiger.

Optisch hätte ich gerne die Corsaik K70, aber technisch bleibt es bei der IBM-Tastatur.

Das Schreibgefühl, das ist unvergleichbar BESSER!

Die Generation Touchscreen hat kein Gefühl mehr für gute Tastaturen, aber für so einen Grumpy Old Man wie mich, bleibt es bei der IBM Model-M.

11.12.2023 – Noch eine Tastatur

Ihr wollte eine gute mechanische Tastatur?

Ich habe für Euch die Ducky Shine 7 getestet – meinen Bericht und meine Empfehlung findet Ihr hier.

Welche Tastatur ist die Beste?

Das liegt im Auge des Betrachters.

IBM Buckling Spring Tasten bringen einfach das beste Schreibgefühl, aber die sind eben nicht mehr modern.

Deswegen würde ich Mechas (mechanische Tastaturen) mit Cherry-Schaltern empfehlen.

Eigenwerbung – Unterstützungsaufruf!

Übrigens – ich kaufe alles selbst, deswegen ist meine Auswahl an Testberichten nicht so groß, wie bei diversen bezahlten Blogs.

Dafür schreibe ich, was ich denke! Kein Schönschreib, sondern Fakten!

Falls Ihr Tastaturhersteller seid und Euch traut – schenkt mir eine Tastatur und ich schenke Euch einen Bericht darüber – allerdings ohne Fake und ohne Beschönigung, so wie ich die Tastatur „erfasse“ und „begreife“.

Übrigens – man kann mit Tastaturen auch einfach eBooks und Bücher schreiben – Falls Euch der Beitrag gefallen hat und Ihr mich unterstützen wollt, das geht ganz einfach:

KAUF MEIN EBOOK! (externer Link zu meinem eBook auf Thalia)

80% der Einnahmen gehen an den Staat und den Shop, pro eBook gibts für mich so um die 15 cent.

Also – macht das eBook zum Bestseller, Ihr müsst es ja nicht lesen! 🙂

Wenn Euch der Beitrag gefallen hat – empfehlt Ihn einfach weiter.

Wenn nicht – Ihr werdet sicher jemanden kennen, dem Ihr gerne Zeit stehlen wollt, dann schickt ihn auf meine Webseite!